搜索到

5

篇与

的结果

-

通过代理连接 SSH 有时虽然 VPS 没被墙,但通过 SSH 连接进行操作时却十分卡顿,或者 VPS 不幸被墙,只能通过代理来访问。虽然 Putty 等 SSH 客户端可以很方便地配置代理,但如果你像俺一样使用操作系统的终端来通过 OpenSSH 连接,那么需要一番设置才能顺利使 SSH 经过代理。下面分别记录一下 Windows 和 Linux 下的配置过程。§Windows 系统使用 connect ,Windows 默认没有自带这个程序,需要去 https://bitbucket.org/gotoh/connect/downloads/ 这里下载 exe 文件并放至本机目录(比如俺这里放在了 C:\Windows\ 这个目录)。然后编辑 C:\Users\Administrator.ssh\config 这个文件,其中 Administrator 部分改为你电脑当前的用户名,如果这个文件不存在,那就新建一个,在其中写入:Host *ProxyCommand C:\Windows\connect.exe -S 127.0.0.1:1080 %h %p参数说明:第一行 Host * 代表下面配置的代理的作用范围是所有 SSH 连接,如果只需要对个别连接配置代理,那么把型号换成对应连接的别名或者 IP 地址;下面的 C:\Windows\connect.exe 是 connect 程序的绝对路径;-S 是指定使用 socks 5 协议,也可以使用 -H 来使用 HTTP 协议来代理,不过后面的 127.0.0.1:1080 也要改为你的 HTTP 代理的地址和端口;%h 和 %p 用于替换真正要连接的服务器主机名(host)和端口(port)。如果只是临时需要走一下代理,那么可以不修改配置文件,而是在原本的 SSH 命令后面加上参数 -o "ProxyCommand path-to-connect.exe -S 127.0.0.1:1080 %h %p ,例如上面的例子,可以在连接的时候使用类似下面的命令,是一样的效果:ssh user@server -o "ProxyCommand C:\Windows\system32\connect.exe -S 127.0.0.1:1080 %h %p"

通过代理连接 SSH 有时虽然 VPS 没被墙,但通过 SSH 连接进行操作时却十分卡顿,或者 VPS 不幸被墙,只能通过代理来访问。虽然 Putty 等 SSH 客户端可以很方便地配置代理,但如果你像俺一样使用操作系统的终端来通过 OpenSSH 连接,那么需要一番设置才能顺利使 SSH 经过代理。下面分别记录一下 Windows 和 Linux 下的配置过程。§Windows 系统使用 connect ,Windows 默认没有自带这个程序,需要去 https://bitbucket.org/gotoh/connect/downloads/ 这里下载 exe 文件并放至本机目录(比如俺这里放在了 C:\Windows\ 这个目录)。然后编辑 C:\Users\Administrator.ssh\config 这个文件,其中 Administrator 部分改为你电脑当前的用户名,如果这个文件不存在,那就新建一个,在其中写入:Host *ProxyCommand C:\Windows\connect.exe -S 127.0.0.1:1080 %h %p参数说明:第一行 Host * 代表下面配置的代理的作用范围是所有 SSH 连接,如果只需要对个别连接配置代理,那么把型号换成对应连接的别名或者 IP 地址;下面的 C:\Windows\connect.exe 是 connect 程序的绝对路径;-S 是指定使用 socks 5 协议,也可以使用 -H 来使用 HTTP 协议来代理,不过后面的 127.0.0.1:1080 也要改为你的 HTTP 代理的地址和端口;%h 和 %p 用于替换真正要连接的服务器主机名(host)和端口(port)。如果只是临时需要走一下代理,那么可以不修改配置文件,而是在原本的 SSH 命令后面加上参数 -o "ProxyCommand path-to-connect.exe -S 127.0.0.1:1080 %h %p ,例如上面的例子,可以在连接的时候使用类似下面的命令,是一样的效果:ssh user@server -o "ProxyCommand C:\Windows\system32\connect.exe -S 127.0.0.1:1080 %h %p" -

SSHD服务启动失败 一台在线才5天的服务器,用 lastb |wc -l 统计了下,有近十万次的暴力破解登录失败记录。隧想改下 sshd 的监听端口,免得招蜂引蝶。打开配置文件 /etc/ssh/sshd_config 把默认的22端口改成高位端口后,用 systemctl restart sshd.service 重启sshd服务失败。报错如下:Job for sshd.service failed because the control process exited with error code. See "systemctl status sshd.service" and "journalctl -xe" for details.systemctl status sshd.service 的输出如下:● sshd.service - OpenSSH server daemon Loaded: loaded (/usr/lib/systemd/system/sshd.service; enabled; vendor preset: enabled) Active: activating (auto-restart) (Result: exit-code) since 四 2018-09-27 10:10:42 CST; 38s ago Docs: man:sshd(8) man:sshd_config(5) Process: 47324 ExecStart=/usr/sbin/sshd -D $OPTIONS (code=exited, status=255) Main PID: 47324 (code=exited, status=255) 9月 27 10:10:42 english systemd[1]: sshd.service: main process exited, code=exited, status=255/n/a 9月 27 10:10:42 english systemd[1]: Failed to start OpenSSH server daemon. 9月 27 10:10:42 english systemd[1]: Unit sshd.service entered failed state. 9月 27 10:10:42 english systemd[1]: sshd.service failed.没啥有用的提示,再看 journalctl -xe-- Unit sshd.service has begun starting up. 9月 27 10:12:07 english sshd[47352]: error: Bind to port 23389 on 0.0.0.0 failed: Permission denied. 9月 27 10:12:07 english sshd[47352]: error: Bind to port 23389 on :: failed: Permission denied. 9月 27 10:12:07 english sshd[47352]: fatal: Cannot bind any address. 9月 27 10:12:07 english systemd[1]: sshd.service: main process exited, code=exited, status=255/n/a 9月 27 10:12:07 english systemd[1]: Failed to start OpenSSH server daemon. -- Subject: Unit sshd.service has failed -- Defined-By: systemd说我没权限绑定 23389 端口,老夫是 root 咋会没权限呢?/var/log/messages 里面没有啥有用的提示, /var/log/secure 里面的提示跟上面显示一样,没权限。两头雾水。经验告诉我,当日志里面没明显提示,而服务又是和安全相关的时候,锅往 selinux 上甩准没错,果然 getenforce 返回的是 Enforcing 。执行 setenforce 0 关闭 selinux 后,一切正常。最后提醒下,修改 sshd 配置文件属于高危操作,要慎之又慎,如上文,端口改成23389后,你重启sshd服务让修改生效,重启这个动作分解是这样的:1、停止SSHD服务2、用修改后的新配置文件启动SSHD服务,而此时配置文件有误,无法启动SSHD。无法启动SSHD服务,这想想都刺激呢?若是云服务器还好,可以通过web控制台的console连接上去操作,若是托管在IDC机房的机器,只能去机房接显示器了。比较安全的方法就是用一个脚本每隔20分钟把正确的sshd配置文件覆盖回来,然后启动SSHD服务,当你确认修改成功后,再取消掉这个脚本。

SSHD服务启动失败 一台在线才5天的服务器,用 lastb |wc -l 统计了下,有近十万次的暴力破解登录失败记录。隧想改下 sshd 的监听端口,免得招蜂引蝶。打开配置文件 /etc/ssh/sshd_config 把默认的22端口改成高位端口后,用 systemctl restart sshd.service 重启sshd服务失败。报错如下:Job for sshd.service failed because the control process exited with error code. See "systemctl status sshd.service" and "journalctl -xe" for details.systemctl status sshd.service 的输出如下:● sshd.service - OpenSSH server daemon Loaded: loaded (/usr/lib/systemd/system/sshd.service; enabled; vendor preset: enabled) Active: activating (auto-restart) (Result: exit-code) since 四 2018-09-27 10:10:42 CST; 38s ago Docs: man:sshd(8) man:sshd_config(5) Process: 47324 ExecStart=/usr/sbin/sshd -D $OPTIONS (code=exited, status=255) Main PID: 47324 (code=exited, status=255) 9月 27 10:10:42 english systemd[1]: sshd.service: main process exited, code=exited, status=255/n/a 9月 27 10:10:42 english systemd[1]: Failed to start OpenSSH server daemon. 9月 27 10:10:42 english systemd[1]: Unit sshd.service entered failed state. 9月 27 10:10:42 english systemd[1]: sshd.service failed.没啥有用的提示,再看 journalctl -xe-- Unit sshd.service has begun starting up. 9月 27 10:12:07 english sshd[47352]: error: Bind to port 23389 on 0.0.0.0 failed: Permission denied. 9月 27 10:12:07 english sshd[47352]: error: Bind to port 23389 on :: failed: Permission denied. 9月 27 10:12:07 english sshd[47352]: fatal: Cannot bind any address. 9月 27 10:12:07 english systemd[1]: sshd.service: main process exited, code=exited, status=255/n/a 9月 27 10:12:07 english systemd[1]: Failed to start OpenSSH server daemon. -- Subject: Unit sshd.service has failed -- Defined-By: systemd说我没权限绑定 23389 端口,老夫是 root 咋会没权限呢?/var/log/messages 里面没有啥有用的提示, /var/log/secure 里面的提示跟上面显示一样,没权限。两头雾水。经验告诉我,当日志里面没明显提示,而服务又是和安全相关的时候,锅往 selinux 上甩准没错,果然 getenforce 返回的是 Enforcing 。执行 setenforce 0 关闭 selinux 后,一切正常。最后提醒下,修改 sshd 配置文件属于高危操作,要慎之又慎,如上文,端口改成23389后,你重启sshd服务让修改生效,重启这个动作分解是这样的:1、停止SSHD服务2、用修改后的新配置文件启动SSHD服务,而此时配置文件有误,无法启动SSHD。无法启动SSHD服务,这想想都刺激呢?若是云服务器还好,可以通过web控制台的console连接上去操作,若是托管在IDC机房的机器,只能去机房接显示器了。比较安全的方法就是用一个脚本每隔20分钟把正确的sshd配置文件覆盖回来,然后启动SSHD服务,当你确认修改成功后,再取消掉这个脚本。 -

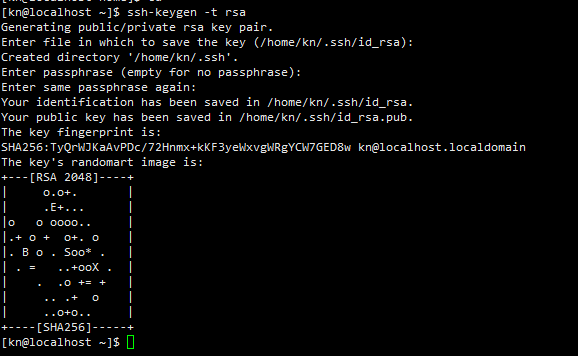

centos7 配置使用证书登录 1.切换到需要使用证书登陆的用户2.生成证书 -t 指定使用的加密方法ssh-keygen -t rsa3.将公钥写入到authorized_keyscat /root/.ssh/id_rsa.pub >> /root/.ssh/authorized_keys4.设置权限,很重要chmod 600 /root/.ssh/authorized_keys chmod -R 700 /root/.ssh5.修改sshd_config 配置文件,编辑该文件,需要root权限,然后重启sshdvim /etc/ssh/sshd_config修改前:修改为:重启SSHsystemctl restart sshd6.下载私钥,使用xshell登陆7.关闭密码登陆vim /etc/ssh/sshd_config修改前:修改为:重启SSHsystemctl restart sshd8.授权多个服务器使用该证书登陆,要确保都有同一个用户直接将刚刚生成的id_rsa_pub 追加到需要授权登陆的服务器中的aurhorized_keys需要提示 该证书未在远程计算机上注册,有两种可能1.没有追加成功2.authorized_keys的权限必须是600

centos7 配置使用证书登录 1.切换到需要使用证书登陆的用户2.生成证书 -t 指定使用的加密方法ssh-keygen -t rsa3.将公钥写入到authorized_keyscat /root/.ssh/id_rsa.pub >> /root/.ssh/authorized_keys4.设置权限,很重要chmod 600 /root/.ssh/authorized_keys chmod -R 700 /root/.ssh5.修改sshd_config 配置文件,编辑该文件,需要root权限,然后重启sshdvim /etc/ssh/sshd_config修改前:修改为:重启SSHsystemctl restart sshd6.下载私钥,使用xshell登陆7.关闭密码登陆vim /etc/ssh/sshd_config修改前:修改为:重启SSHsystemctl restart sshd8.授权多个服务器使用该证书登陆,要确保都有同一个用户直接将刚刚生成的id_rsa_pub 追加到需要授权登陆的服务器中的aurhorized_keys需要提示 该证书未在远程计算机上注册,有两种可能1.没有追加成功2.authorized_keys的权限必须是600 -

centos6.X修改ssh默认端口号 先查看下服务器端口号范围:sysctl -a|grep ip_local_port_rangenet.ipv4.ip_local_port_range = 32768 61000新ssh端口号在这个范围内即可,如41134第一步:vi /etc/sysconfig/iptables找到现有的ssh那行,把22修改为新的SSH端口号41134,修改后的配置应为:-A INPUT -p tcp -m state --state NEW -m tcp --dport 41134 -j ACCEPTservice iptables save (保存防火墙配置) service iptables restart (重启防火墙)第二步:vi /etc/ssh/sshd_config把 #Port 22 行的修改为 Port 41134 重启下ssh服务#service sshd restart切记,第一步和第二步不可搞反,否则SSH远程连接不上。

centos6.X修改ssh默认端口号 先查看下服务器端口号范围:sysctl -a|grep ip_local_port_rangenet.ipv4.ip_local_port_range = 32768 61000新ssh端口号在这个范围内即可,如41134第一步:vi /etc/sysconfig/iptables找到现有的ssh那行,把22修改为新的SSH端口号41134,修改后的配置应为:-A INPUT -p tcp -m state --state NEW -m tcp --dport 41134 -j ACCEPTservice iptables save (保存防火墙配置) service iptables restart (重启防火墙)第二步:vi /etc/ssh/sshd_config把 #Port 22 行的修改为 Port 41134 重启下ssh服务#service sshd restart切记,第一步和第二步不可搞反,否则SSH远程连接不上。 -