搜索到

6

篇与

的结果

-

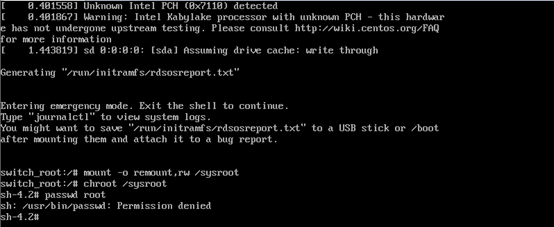

一次在CentOS系统单用户模式下使用passwd命令破密失败的案例 某次遇到需要进入系统的单用户模式进行破密操作,结果却显示如下:根据提示:Permission denied(缺少权限)此时查看/usr/bin/passwd 权限:正常情况下的权限应该是如下: [root@web ~]# ls -l /usr/bin/passwd -rwsr-xr-x root root Aug : /usr/bin/passwd [root@web ~]# 发现权限异常,需要修复命令的权限: chown root:root /usr/bin/passwd chmod u=rwx,go=rx,u+s /usr/bin/passwd 再次出现错误提示:原因&解决方法:上面我们执行的chmod命令,其底层实现是chattr命令,用此命的功能更为强大,甚至可以锁定文件,即使root用户也操作不了此文件。chattr是用来更改文件属性,lsattr可用来查看文件的属性,执行命令lsattr /webapps/.usr.ini便可以看到当前文件的属性;可以发现当前文件有个i属性,查阅命令帮助文档可以看到有i属性的文件是不能修改的,更不可被删除,即使是root用户也不可。既然知道了文件不能删除的原因是加了i属性,所以相应的解决方案就是把文件的i属性去除,然后再删除。lsattr查看相关命令和文件的文件属性:chattr -i 去除锁定的文件属性尝试再次修改权限,无报错说明执行成功,如有错误需要检查之前的操作是否有遗漏:chown root:root /usr/bin/passwd chmod u=rwx,go=rx,u+s /usr/bin/passwd再次尝试破解密码,执行成功,如有错误需要检查之前的操作是否有遗漏:echo “123456” | passwd --stdin root //修改密码touch /.autorelabel //让SELINUX生效,这一步一定不能少,不然不能重启

一次在CentOS系统单用户模式下使用passwd命令破密失败的案例 某次遇到需要进入系统的单用户模式进行破密操作,结果却显示如下:根据提示:Permission denied(缺少权限)此时查看/usr/bin/passwd 权限:正常情况下的权限应该是如下: [root@web ~]# ls -l /usr/bin/passwd -rwsr-xr-x root root Aug : /usr/bin/passwd [root@web ~]# 发现权限异常,需要修复命令的权限: chown root:root /usr/bin/passwd chmod u=rwx,go=rx,u+s /usr/bin/passwd 再次出现错误提示:原因&解决方法:上面我们执行的chmod命令,其底层实现是chattr命令,用此命的功能更为强大,甚至可以锁定文件,即使root用户也操作不了此文件。chattr是用来更改文件属性,lsattr可用来查看文件的属性,执行命令lsattr /webapps/.usr.ini便可以看到当前文件的属性;可以发现当前文件有个i属性,查阅命令帮助文档可以看到有i属性的文件是不能修改的,更不可被删除,即使是root用户也不可。既然知道了文件不能删除的原因是加了i属性,所以相应的解决方案就是把文件的i属性去除,然后再删除。lsattr查看相关命令和文件的文件属性:chattr -i 去除锁定的文件属性尝试再次修改权限,无报错说明执行成功,如有错误需要检查之前的操作是否有遗漏:chown root:root /usr/bin/passwd chmod u=rwx,go=rx,u+s /usr/bin/passwd再次尝试破解密码,执行成功,如有错误需要检查之前的操作是否有遗漏:echo “123456” | passwd --stdin root //修改密码touch /.autorelabel //让SELINUX生效,这一步一定不能少,不然不能重启 -

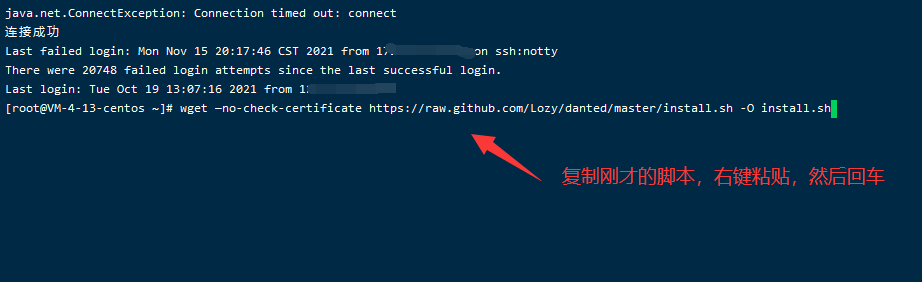

Linux-vps SOCKS5代理搭建教程 1:SS5安装yum install -y gcc openldap-devel pam-devel openssl-devel wget http://jaist.dl.sourceforge.net/project/ss5/ss5/3.8.9-8/ss5-3.8.9-8.tar.gz tar -vzx -f ss5-3.8.9-8.tar.gz cd ss5-3.8.9/ ./configure make make install chmod a+x /etc/init.d/ss52:启动Socks5:service ss5 restart3:配置SS5登陆身份验证vi /etc/opt/ss5/ss5.conf找到auth 并将同一行中Authenticationg列的”-“修改成u找到permit并将同一行中的Auth列修改“-”为“u”4:配置SS5用户名+访问密码vi /etc/opt/ss5/ss5.passwd5:启动SS5service ss5 restart6:修改SS5默认连接端口修改SS5 端口为1180 (默认端口 1080)修改 /etc/init.d/ss5 并在文件顶部的 #!/bin/sh 之后添加下面的代码:export SS5_SOCKS_PORT=1180 export SS5_SOCKS_USER=root7:设置开机自启动echo 'mkdir /var/run/ss5/' >> /etc/rc.d/rc.local ; chmod +x /etc/rc.d/rc.local ; /sbin/chkconfig ss5 on service ss5 start && service ss5 status8:使用脚本进行安装Socks5socks5的一键脚本很多,自己可以百度,包括其他类型的代理,安装都一样,我们这里就用一个最常用的脚本进行演示。下载脚本:wget —no-check-certificate https://raw.github.com/Lozy/danted/master/install.sh -O install.shchmod +x install.sh && ./install.sh --port=端口 --user=账号 --passwd=密码自己把 上面安装脚本 端口 账号 密码 改成你自己的就行了。我们演示用的参数是 端口 6080 账号 xiaoluohao 密码xlh2021安装成功 成功后会出现:Dante Server Install Successfuly!下面,我们开始演示。第一步 下载脚本,直接复制上面的脚本粘贴,然后回车。第二步 粘贴安装脚本,自己修改好后的,再粘贴,然后再回车。第三步 等待安装,直到 Successfuly!出现出现上面的画面,意味着脚本安装成功了。如果不是上面这样的,意味着安装失败了。如果安装失败一般都是系统环境造成的,所以小螺号才会建议使用宝塔面板的应用服务器。PS:上面显示的IP,这里是内网IP,你用的时候要换成公网IP,就是你登录服务器的这个IP。一般单窗口代理工具的IP格式都差不多。如X安:你的公网IP|端口|账号|密码

Linux-vps SOCKS5代理搭建教程 1:SS5安装yum install -y gcc openldap-devel pam-devel openssl-devel wget http://jaist.dl.sourceforge.net/project/ss5/ss5/3.8.9-8/ss5-3.8.9-8.tar.gz tar -vzx -f ss5-3.8.9-8.tar.gz cd ss5-3.8.9/ ./configure make make install chmod a+x /etc/init.d/ss52:启动Socks5:service ss5 restart3:配置SS5登陆身份验证vi /etc/opt/ss5/ss5.conf找到auth 并将同一行中Authenticationg列的”-“修改成u找到permit并将同一行中的Auth列修改“-”为“u”4:配置SS5用户名+访问密码vi /etc/opt/ss5/ss5.passwd5:启动SS5service ss5 restart6:修改SS5默认连接端口修改SS5 端口为1180 (默认端口 1080)修改 /etc/init.d/ss5 并在文件顶部的 #!/bin/sh 之后添加下面的代码:export SS5_SOCKS_PORT=1180 export SS5_SOCKS_USER=root7:设置开机自启动echo 'mkdir /var/run/ss5/' >> /etc/rc.d/rc.local ; chmod +x /etc/rc.d/rc.local ; /sbin/chkconfig ss5 on service ss5 start && service ss5 status8:使用脚本进行安装Socks5socks5的一键脚本很多,自己可以百度,包括其他类型的代理,安装都一样,我们这里就用一个最常用的脚本进行演示。下载脚本:wget —no-check-certificate https://raw.github.com/Lozy/danted/master/install.sh -O install.shchmod +x install.sh && ./install.sh --port=端口 --user=账号 --passwd=密码自己把 上面安装脚本 端口 账号 密码 改成你自己的就行了。我们演示用的参数是 端口 6080 账号 xiaoluohao 密码xlh2021安装成功 成功后会出现:Dante Server Install Successfuly!下面,我们开始演示。第一步 下载脚本,直接复制上面的脚本粘贴,然后回车。第二步 粘贴安装脚本,自己修改好后的,再粘贴,然后再回车。第三步 等待安装,直到 Successfuly!出现出现上面的画面,意味着脚本安装成功了。如果不是上面这样的,意味着安装失败了。如果安装失败一般都是系统环境造成的,所以小螺号才会建议使用宝塔面板的应用服务器。PS:上面显示的IP,这里是内网IP,你用的时候要换成公网IP,就是你登录服务器的这个IP。一般单窗口代理工具的IP格式都差不多。如X安:你的公网IP|端口|账号|密码 -

Linux宝塔面板解决php-fpm占用CPU过高全记录 宝塔面板实际上也很实用,但是随着我认真做站的程度,突然发现网站越来越卡,基本上达到无法使用的状态,无法访问(502)的时间甚至达到了几个小时。这种情况严重干扰了我的做站热情和我的用户们的心情,这让我不得不去寻找究竟是什么原因。开始的时候我怀疑因为我设置的弱密码导致被攻击了,或者系统以及“被挖矿”了,对于我这种半吊子的个人站长来说在日志里真的也查不到什么有用的信息。于是乎祭出大杀器:重装系统。重装系统这个杀器我是跟我大学室友学的,反正他每次电脑遇到什么情况都是装系统。哈哈哈哈,继续说回来。昨天真是装系统、装环境、转移网站各种眼花缭乱的操作之后还是解决不了什么问题。后来又怀疑是mysql版本的问题,初始我装的mysql版本是5.5的,top命令发现mysql占用内存过大,于是就换到5.1。来来回回装了大概有6次,还是解决不了问题。简直无奈了,一度怀疑是服务器配置太低都准备入手高配了,但是还是不死心。今天早上突然又开始502了,top命令盯着一早上,突然发现php-fpm占用内存奇高无比。有门,也许杀死这个进程就能够解决问题了。搜索一通发现果真是php-fpm的问题。记录一下解决过程,希望下次遇到同类问题就不会束手无策了。解决方案1、通过宝塔面板安装的建站环境是LNMP,使用的Nginx 1.16.1、MySQL 5.5.62、PHP-7.0。2、优化PHP7.0设置。按下图操作先进入到PHP7.0管理页面。首先先安装一个opcache缓冲器,用于加速PHP脚本,其他的就都按默认的来吧,毕竟安装的扩展太多容易影响性能。修改max_execution_time时间为20.性能调整。这里大家可以根据自己服务器配置进行设置,宝塔面板比较人性化,会根据你的服务器配置设置推荐方案。其实设置并发多少,大家可以根据自己服务器内存大小进行计算,一般一个php-fpm进程占用内存30M左右,以1024MB内存(1G内存)来计算,大概可以设置34个并发。我使用的就是1核1G内存配置的服务器,安装宝塔面板后推荐的是40并发,但我觉得自己根本用不到那么高的并发,所以设置了20并发的方案,并把max_spare_servers数字调整成了14.我按照上面操作后,发现服务器CPU不像之前一样经常性占用100%了,虽然php-fpm有时候还会出现突发占用CPU 100%的情况,但基本很快就会恢复正常,对用户的浏览不会造成过多的影响。分析原因的话不知道是不是兼容性问题,因为我个人对这些东西没有过多的研究,只是恰巧碰到运气而已吧,说得不对的地方请大佬们指正。-END-

Linux宝塔面板解决php-fpm占用CPU过高全记录 宝塔面板实际上也很实用,但是随着我认真做站的程度,突然发现网站越来越卡,基本上达到无法使用的状态,无法访问(502)的时间甚至达到了几个小时。这种情况严重干扰了我的做站热情和我的用户们的心情,这让我不得不去寻找究竟是什么原因。开始的时候我怀疑因为我设置的弱密码导致被攻击了,或者系统以及“被挖矿”了,对于我这种半吊子的个人站长来说在日志里真的也查不到什么有用的信息。于是乎祭出大杀器:重装系统。重装系统这个杀器我是跟我大学室友学的,反正他每次电脑遇到什么情况都是装系统。哈哈哈哈,继续说回来。昨天真是装系统、装环境、转移网站各种眼花缭乱的操作之后还是解决不了什么问题。后来又怀疑是mysql版本的问题,初始我装的mysql版本是5.5的,top命令发现mysql占用内存过大,于是就换到5.1。来来回回装了大概有6次,还是解决不了问题。简直无奈了,一度怀疑是服务器配置太低都准备入手高配了,但是还是不死心。今天早上突然又开始502了,top命令盯着一早上,突然发现php-fpm占用内存奇高无比。有门,也许杀死这个进程就能够解决问题了。搜索一通发现果真是php-fpm的问题。记录一下解决过程,希望下次遇到同类问题就不会束手无策了。解决方案1、通过宝塔面板安装的建站环境是LNMP,使用的Nginx 1.16.1、MySQL 5.5.62、PHP-7.0。2、优化PHP7.0设置。按下图操作先进入到PHP7.0管理页面。首先先安装一个opcache缓冲器,用于加速PHP脚本,其他的就都按默认的来吧,毕竟安装的扩展太多容易影响性能。修改max_execution_time时间为20.性能调整。这里大家可以根据自己服务器配置进行设置,宝塔面板比较人性化,会根据你的服务器配置设置推荐方案。其实设置并发多少,大家可以根据自己服务器内存大小进行计算,一般一个php-fpm进程占用内存30M左右,以1024MB内存(1G内存)来计算,大概可以设置34个并发。我使用的就是1核1G内存配置的服务器,安装宝塔面板后推荐的是40并发,但我觉得自己根本用不到那么高的并发,所以设置了20并发的方案,并把max_spare_servers数字调整成了14.我按照上面操作后,发现服务器CPU不像之前一样经常性占用100%了,虽然php-fpm有时候还会出现突发占用CPU 100%的情况,但基本很快就会恢复正常,对用户的浏览不会造成过多的影响。分析原因的话不知道是不是兼容性问题,因为我个人对这些东西没有过多的研究,只是恰巧碰到运气而已吧,说得不对的地方请大佬们指正。-END- -

暴力破解自己忘了密码的zip,rar, pdf等文件 有时候可能会忘了自己的文件密码,那就可能需要暴力破解了既然暴力破解,那就最好是能利用GPU的算力的工具工具:hashcathttps://github.com/hashcat/hashcatJohn the Ripperhttps://github.com/openwall/john过程:用John the Ripper中的工具获取hash,然后用hashcat破解。以zip文件为例:就以15楼的文件为例,为了方便,先把那个zip改成文件名mjj.zip然后用john软件获取hash (其它类型文件需要找对应的,比如rar就应该用rar2john.exe),命令行界面类似于 john-1.9.0-jumbo-1-win64\run> zip2john.exe C:\Users\用户名\Downloads\mjj.zip得到类似于ver 2.0 mjj.zip/p.jpg PKZIP Encr: cmplen=32479781, decmplen=33117655, crc=75D6287 ver 2.0 mjj.zip/password.txt PKZIP Encr: cmplen=20, decmplen=8, crc=50FE386B mjj.zip:$pkzip2$2*1*1*0*8*24*075d*0583*e66dc60ce74f030d6f2d728f935371a65ed330e47733e8d8f5502d4e6e249956d0f8222d*2*0*14*8*50fe386b*1ef9a48*2a*0*14*50fe*029c*96c9ccc46ba49b9b924a36e7036567cb460303e0*$/pkzip2$::333.zip:password.txt, p.jpg:C:\Users...其中的其中的$pkzip2$2*1*1*0*8*24*075d*0583*e66dc60ce74f030d6f2d728f935371a65ed330e47733e8d8f5502d4e6e249956d0f8222d*2*0*14*8*50fe386b*1ef9a48*2a*0*14*50fe*029c*96c9ccc46ba49b9b924a36e7036567cb460303e0*$/pkzip2$ 就是我们要的hash 。然后用hashcat软件,命令行界面类似于:D:\Program Files\hashcat-6.2.4> hashcat.exe -a 3 -m 17225 $pkzip2$2*1*1*0*8*24*075d*0583*e66dc60ce74f030d6f2d728f935371a65ed330e47733e8d8f5502d4e6e249956d0f8222d*2*0*14*8*50fe386b*1ef9a48*2a*0*14*50fe*029c*96c9ccc46ba49b9b924a36e7036567cb460303e0*$/pkzip2$ --increment --increment-max=9其中 -a 3 代表指定破解模式为穷举模式, -m 指定文件类型为17225 因为这里是 $pkzip2$ , --increment 代表自动增加位数 --increment-max=9 代表最大到9位 。具体参数可以根据需要,还有掩码等等的设置信息, 从 下面找,https://hashcat.net/wiki/doku.php?id=hashcat https://hashcat.net/wiki/doku.php?id=mask_attack等着执行就可以,最后得到类似于$pkzip2$2*1*1*0*8*24*075d*0583*e66dc60ce74f030d6f2d728f935371a65ed330e47733e8d8f5502d4e6e249956d0f8222d*2*0*14*8*50fe386b*1ef9a48*2a*0*14*50fe*029c*96c9ccc46ba49b9b924a36e7036567cb460303e0*$/pkzip2$:699nun9x Session..........: hashcat Status...........: Cracked Hash.Mode........: 17225 (PKZIP (Mixed Multi-File)) Hash.Target......: $pkzip2$2*1*1*0*8*24*075d*0583*e66dc60ce74f030d6f2d...kzip2$ Time.Started.....: Thu Sep 30 10:19:12 2021 (7 mins, 56 secs) Time.Estimated...: Thu Sep 30 10:27:08 2021 (0 secs)其中Status...........: Cracked 代表已找到密码,上面的 699nun9x 即为密码

暴力破解自己忘了密码的zip,rar, pdf等文件 有时候可能会忘了自己的文件密码,那就可能需要暴力破解了既然暴力破解,那就最好是能利用GPU的算力的工具工具:hashcathttps://github.com/hashcat/hashcatJohn the Ripperhttps://github.com/openwall/john过程:用John the Ripper中的工具获取hash,然后用hashcat破解。以zip文件为例:就以15楼的文件为例,为了方便,先把那个zip改成文件名mjj.zip然后用john软件获取hash (其它类型文件需要找对应的,比如rar就应该用rar2john.exe),命令行界面类似于 john-1.9.0-jumbo-1-win64\run> zip2john.exe C:\Users\用户名\Downloads\mjj.zip得到类似于ver 2.0 mjj.zip/p.jpg PKZIP Encr: cmplen=32479781, decmplen=33117655, crc=75D6287 ver 2.0 mjj.zip/password.txt PKZIP Encr: cmplen=20, decmplen=8, crc=50FE386B mjj.zip:$pkzip2$2*1*1*0*8*24*075d*0583*e66dc60ce74f030d6f2d728f935371a65ed330e47733e8d8f5502d4e6e249956d0f8222d*2*0*14*8*50fe386b*1ef9a48*2a*0*14*50fe*029c*96c9ccc46ba49b9b924a36e7036567cb460303e0*$/pkzip2$::333.zip:password.txt, p.jpg:C:\Users...其中的其中的$pkzip2$2*1*1*0*8*24*075d*0583*e66dc60ce74f030d6f2d728f935371a65ed330e47733e8d8f5502d4e6e249956d0f8222d*2*0*14*8*50fe386b*1ef9a48*2a*0*14*50fe*029c*96c9ccc46ba49b9b924a36e7036567cb460303e0*$/pkzip2$ 就是我们要的hash 。然后用hashcat软件,命令行界面类似于:D:\Program Files\hashcat-6.2.4> hashcat.exe -a 3 -m 17225 $pkzip2$2*1*1*0*8*24*075d*0583*e66dc60ce74f030d6f2d728f935371a65ed330e47733e8d8f5502d4e6e249956d0f8222d*2*0*14*8*50fe386b*1ef9a48*2a*0*14*50fe*029c*96c9ccc46ba49b9b924a36e7036567cb460303e0*$/pkzip2$ --increment --increment-max=9其中 -a 3 代表指定破解模式为穷举模式, -m 指定文件类型为17225 因为这里是 $pkzip2$ , --increment 代表自动增加位数 --increment-max=9 代表最大到9位 。具体参数可以根据需要,还有掩码等等的设置信息, 从 下面找,https://hashcat.net/wiki/doku.php?id=hashcat https://hashcat.net/wiki/doku.php?id=mask_attack等着执行就可以,最后得到类似于$pkzip2$2*1*1*0*8*24*075d*0583*e66dc60ce74f030d6f2d728f935371a65ed330e47733e8d8f5502d4e6e249956d0f8222d*2*0*14*8*50fe386b*1ef9a48*2a*0*14*50fe*029c*96c9ccc46ba49b9b924a36e7036567cb460303e0*$/pkzip2$:699nun9x Session..........: hashcat Status...........: Cracked Hash.Mode........: 17225 (PKZIP (Mixed Multi-File)) Hash.Target......: $pkzip2$2*1*1*0*8*24*075d*0583*e66dc60ce74f030d6f2d...kzip2$ Time.Started.....: Thu Sep 30 10:19:12 2021 (7 mins, 56 secs) Time.Estimated...: Thu Sep 30 10:27:08 2021 (0 secs)其中Status...........: Cracked 代表已找到密码,上面的 699nun9x 即为密码 -

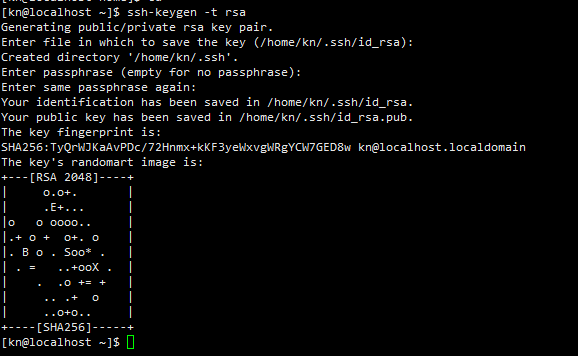

centos7 配置使用证书登录 1.切换到需要使用证书登陆的用户2.生成证书 -t 指定使用的加密方法ssh-keygen -t rsa3.将公钥写入到authorized_keyscat /root/.ssh/id_rsa.pub >> /root/.ssh/authorized_keys4.设置权限,很重要chmod 600 /root/.ssh/authorized_keys chmod -R 700 /root/.ssh5.修改sshd_config 配置文件,编辑该文件,需要root权限,然后重启sshdvim /etc/ssh/sshd_config修改前:修改为:重启SSHsystemctl restart sshd6.下载私钥,使用xshell登陆7.关闭密码登陆vim /etc/ssh/sshd_config修改前:修改为:重启SSHsystemctl restart sshd8.授权多个服务器使用该证书登陆,要确保都有同一个用户直接将刚刚生成的id_rsa_pub 追加到需要授权登陆的服务器中的aurhorized_keys需要提示 该证书未在远程计算机上注册,有两种可能1.没有追加成功2.authorized_keys的权限必须是600

centos7 配置使用证书登录 1.切换到需要使用证书登陆的用户2.生成证书 -t 指定使用的加密方法ssh-keygen -t rsa3.将公钥写入到authorized_keyscat /root/.ssh/id_rsa.pub >> /root/.ssh/authorized_keys4.设置权限,很重要chmod 600 /root/.ssh/authorized_keys chmod -R 700 /root/.ssh5.修改sshd_config 配置文件,编辑该文件,需要root权限,然后重启sshdvim /etc/ssh/sshd_config修改前:修改为:重启SSHsystemctl restart sshd6.下载私钥,使用xshell登陆7.关闭密码登陆vim /etc/ssh/sshd_config修改前:修改为:重启SSHsystemctl restart sshd8.授权多个服务器使用该证书登陆,要确保都有同一个用户直接将刚刚生成的id_rsa_pub 追加到需要授权登陆的服务器中的aurhorized_keys需要提示 该证书未在远程计算机上注册,有两种可能1.没有追加成功2.authorized_keys的权限必须是600